Miguel Fonseca

CyberSecurity Wizard - CYBERS3C

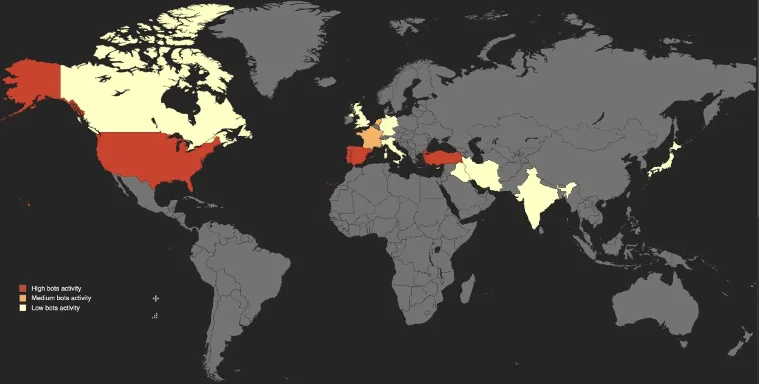

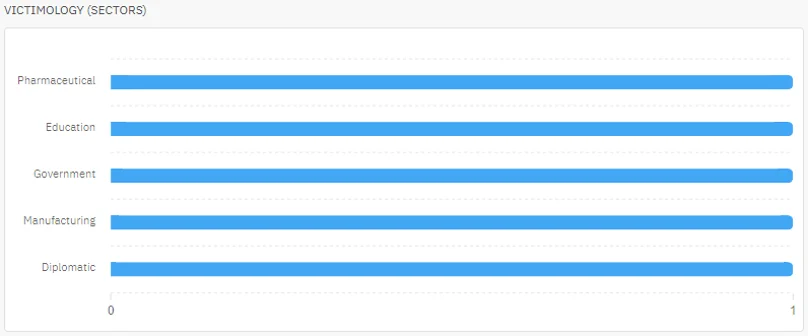

Nos últimos meses, têm surgido diversas evidências de atividade de várias ameaças no ciberespaço que têm como alvo Portugal. A equipa de Threat Intelligence da CYBERS3C observou um volume considerável de ameaças do tipo Trojan Horse – Branking Trojan – que afetam dipositivos móveis, grande parte deles com o sistema operativo Android por outro lado existem evidências de algumas campanhas de desinformação e ciberespionagem proveniente de países como a China e Rússia. Estas ameaças têm afetado principalmente setores financeiros, marketing e média.

Segundo normativas internacionais, nomeadamente a Decisão do Conselho da Europa n.º 2013/488/EU, de 23 de setembro de 2013 e a Decisão n.º 2015/444 da Comissão Europeia, de 13 de março de 2015, o termo ameaças é definido como atos intencionais ou acidentais, caracterizados por elementos ameaçadores, alvos potenciais e métodos de ataque que podem produzir incidentes – eventos com efeitos reais adversos (Diretiva UE n.º 2016/1148) – e que resultem em danos para a organização.

Nestas evidências, são mencionados determinados tipos de código malicioso, denominados de malwares. Estes softwares maliciosos são introduzidos num sistema com o intuito de comprometer a tríade da informação: confidencialidade, integridade e disponibilidade (NIST, 2013). Aqui vamos salientar duas características particulares: a assunção de várias formas e a realização de múltiplas funções maliciosas. A título de exemplo, uma típica forma de malware é o Trojan Horse, vulgarmente conhecido como Cavalo de Tróia. Este malware está disfarçado de software legítimo para conseguir aceder a dados não autorizados e/ou roubar informações confidenciais.

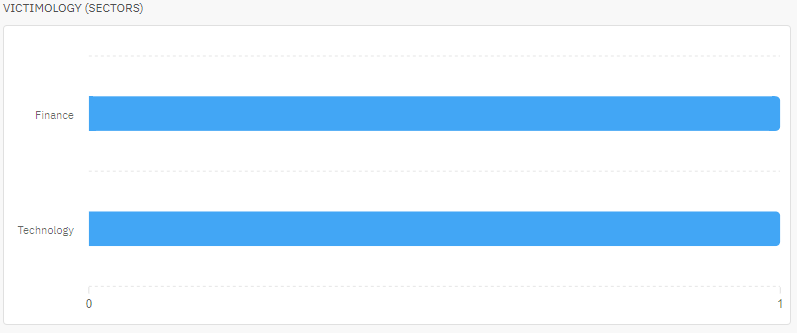

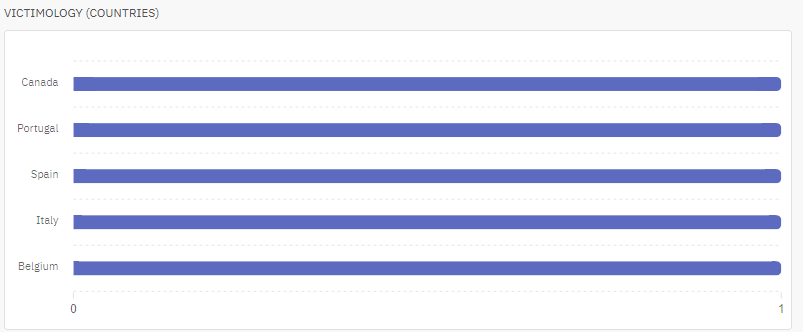

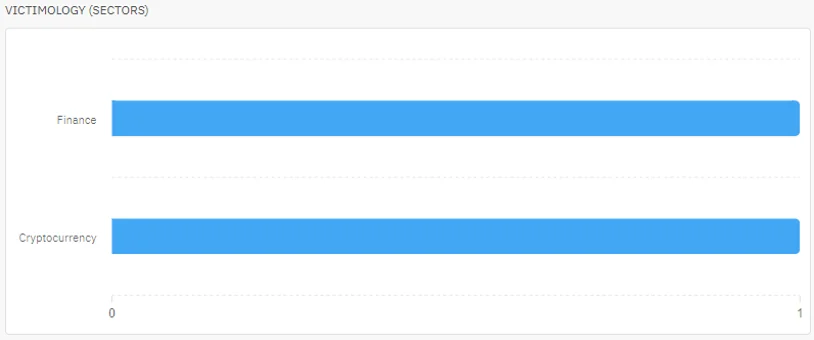

Uma das ameaças observadas recentemente em Portugal (AlienVault, 2024) faz menção ao malware Coper/Octo. Trata-se de um malware da família Exobot – desenvolvido para sistemas operativos Android (Threat Fabric, 2017) que tem como principal objetivo o roubo de dados bancários. Este malware é caracterizado pelas funcionalidades de keylogging, interceção de SMS/notificações e acesso remoto, expondo passwords, códigos de acesso, mensagens, pesquisas realizadas em browsers, documentos, entre outras informações (AVG, 2024). A análise da sua infraestrutura de comando e controlo (C2) revela uma concentração da sua atividade não só em Portugal, mas também em países como Espanha, Turquia e EUA.

Foi também observada a presença do Trojan Xenomorph de 3.ª geração, uma derivação do Trojan Alien, classificado como um Trojan bancário (Backing Trojan), que é propriedade reivindicada pelo grupo “Hadoken.Security” (Threat Fabric, 2022), que tem Portugal como um dos seus principais alvos. Este malware foi pensado para contornar sistemas de segurança, pois possui a capacidade de comprometer métodos de autenticação de dois fatores (Build, 2023). É instalado nos dispositivos através de droppers conhecidos como BugDrop e GymDrop, inseridos em aplicações aparentemente legítimas, por exemplo, aplicações de leitura QR Code que contornam o bloqueio de acesso à API do Google (Threat Fabric, 2022).

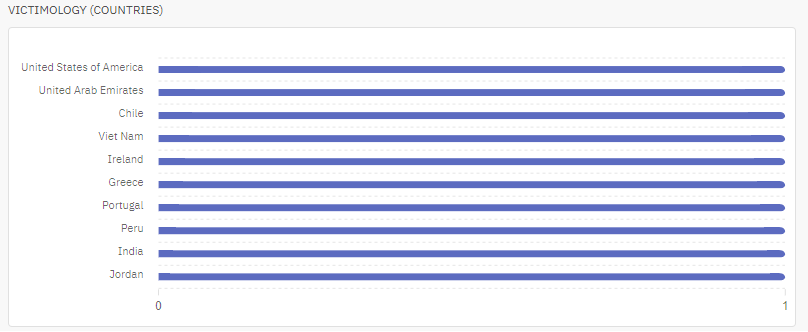

Outra das ameaças observadas nos últimos meses em Portugal é o Trojan Ducktail, com origem no Vietname, tem afetado especialmente o setor do marketing. Este trojan tem como objetivo roubar contas do serviço Facebook Business (AlienVault, 2024). O malware tem vindo a espalhar-se desde 2021 através de anúncios falsos muitas vezes difundidos em redes sociais, como o LinkedIn, uma vez que, se trata de uma popular rede social entre profissionais e empresas, especialmente no campo do marketing digital. Esta tática de roubo de identidade também afetou utilizadores em várias partes do mundo como Ucrânia, Grécia, Chile, Vietname e EUA.

Em fevereiro deste ano, destaca-se a disseminação global de narrativas de desinformação visando a empresa Shenzhen Haimai Yunxiang Media Co. Ltd., também conhecida como Haimai. Esta empresa tem como principal área de negócios a comunicação de media global e serviços internacionais. Alegadamente, a empresa fez uso da plataforma “Times Newswire” e de falsos sites coreanos de órgãos de comunicação social para distribuir comunicados de imprensa não autorizados, tendo sido associada a campanhas de desinformação pró-China e anti-EUA, segundo o relatório National Intelligence Service (NIS) e de National Cyber Security Center (NCSC). Estas campanhas de desinformação, amplamente divulgadas em fevereiro de 2024, afetaram vários países, incluindo Portugal, destacando a importância da vigilância e da verificação de fontes de informação credíveis.

Em janeiro de 2024, surgiu ainda a campanha “The Bear and The Shell“, entendida como uma campanha de ciberespionagem que tem como principal alvo a oposição política russa, utilizando métodos avançados de phishing (Cluster25, 2024). A estratégia de contacto envolve o envio de e-mails com temas da NASA que contêm anexos ZIP que, ao serem abertos, executam scripts PowerShell disfarçados como arquivos LNK, isto permite a implementação de uma shell reversa através da ferramenta open-source HTTP-Shell, ferramenta utilizada pela APT (Advance Persistent Threat) responsável pela campanha.

Comum a todas as ameaças supramencionadas está a técnica de engenharia social. Esta técnica exibe o estabelecimento de confiança entre vítima e agressor, levando a que esta confie informação sensível sem percecionar que está a ser manipulada (NIST, 2017). Associado a esta técnica, está o método de ataque definido como phishing. Trata-se de uma forma de apropriação de informação sensível, através da elaboração de mensagens/e-mails (aparentemente legítimos) com recurso a engenharia social (ENISA, 2019). A análise destas ameaças no cenário da cibersegurança destaca a complexidade e a evolução contínua das táticas utilizadas pelos cibercriminosos para comprometer a segurança de organizações e indivíduos em todo o mundo.

A exploração de vulnerabilidades nos sistemas e as novas técnicas de engenharia social, aliadas à disseminação de campanhas de desinformação e de malwares demonstra a crescente sofisticação de ameaças, o que representa sérios riscos para a cibersegurança, tornando-se imperativo investir na prevenção.

Para fazer frente às crescentes ameaças no ciberespaço, é indispensável adotar uma estratégia abrangente e detalhada, que inclua uma série de medidas concretas e eficazes. É vital investir em tecnologias de segurança, como firewalls, software antivírus de referência, soluções de deteção de intrusão baseadas em inteligência artificial, softwares de prevenção de ataques de negação de serviço distribuído (DDoS), autenticação multifatorial e criptografia robusta para proteger dados sensíveis. Além disso, é fundamental promover a educação e a sensibilização dos utilizadores, fornecendo formação regular sobre boas práticas de segurança e os riscos associados à navegação na internet.

A colaboração internacional também desempenha um papel crucial na luta contra o cibercrime. A partilha de informações entre países e organizações é essencial para identificar padrões de ataque e desenvolver estratégias eficazes de resposta. Este intercâmbio de conhecimentos permite uma abordagem mais coordenada e proativa na mitigação de ameaças digitais.

Por último, mas não menos importante, é necessário manter uma monitorização constante das tendências e táticas dos cibercriminosos. Isso envolve a análise regular de dados e a utilização de ferramentas com apoio de inteligência artificial para identificar potenciais vulnerabilidades nos sistemas de segurança.

Conclui-se assim que, apenas através da implementação proativa de medidas como as descritas anteriormente, é possível garantir uma proteção adequada contra os vários tipos de ameaças.

Referências Bibliográficas

A Referência. (s.d.). China opera mais de 100 sites de notícias falsas em 30 países, diz estudo. Disponível em https://areferencia.com/asia-e-pacifico/china-opera-mais-de-100-sites-de-noticias-falsas-em-30-paises-diz-estudo/.

AlienVault. (2024). Coper / Octo – A Conductor for Mobile Mayhem… With Eight Limbs? Disponível em https://otx.alienvault.com/pulse/65e8de7c233e6044e9fb5349.

AlienVault. (2024). Ducktail malware spreading through fake clothing job ads. Disponível em https://otx.alienvault.com/pulse/654eaba8940d0c8faf85881b.

AVG. (2024). Keyloggers: o que são, de onde vêm e como removê-los. Disponível em https://www.avg.com/pt/signal/keyloggers-what-they-are-where-they-come-from-and-how-to-remove-them.

Build38. (2023). Xenomorph Trojan: A Growing Threat to Android Banking Apps. Disponível em https://build38.com/xenomorph-trojan-threat/.

Centro Nacional de Cibersegurança (CNCS). (2021). Glossário. Disponível em https://www.cncs.gov.pt/pt/glossario/.

Cluster25. (2024). The Bear and The Shell: New Campaign Against Russian Opposition Disponível em The Bear and The Shell: New Campaign Against Russian Opposition (duskrise.com)

Decisão do Conselho n.º 2013/488/EU, de 23 de setembro de 2013: Conselho da União Europeia. (2013). Decisão do Conselho n.º 2013/488/EU, de 23 de setembro de 2013. Jornal Oficial da União Europeia. Disponível em https://eur-lex.europa.eu/legal-content/PT/TXT/PDF/?uri=CELEX:32013D0488.

Decisão n.º 2015/444 da Comissão Europeia, de 13 de março de 2015: Comissão Europeia. (2015). Decisão n.º 2015/444 da Comissão, de 13 de março de 2015. Jornal Oficial da União Europeia. Disponível em https://eur-lex.europa.eu/legal-content/PT/TXT/PDF/?uri=CELEX:32015D0444&from=lt.

Diretiva UE n.º 2016/1148: Parlamento Europeu, Conselho da União Europeia. (2016). Diretiva (UE) 2016/1148 do Parlamento Europeu e do Conselho, de 6 de julho de 2016, relativa a medidas destinadas a garantir um elevado nível comum de segurança das redes e da informação em toda a União [Texto relevante para efeitos do EEE]. Jornal Oficial da União Europeia. Disponível em https://eur-lex.europa.eu/legal-content/PT/TXT/PDF/?uri=CELEX:32016L1148.

ENISA. (2019). ENISA Threat Landscape Report 2018. Disponível em https://www.enisa.europa.eu/publications/enisa-threat-landscape-report-2018.

Kaspersky. (2023). Malware that steals Facebook accounts. Disponível em https://www.kaspersky.com/blog/ducktail-steals-facebook-business-accounts/49845/.

Medium. (2023). National Cyber Security Center has detected influence operations exploiting China’s “disguised media websites. Disponível em https://medium.com/s2wblog/national-cyber-security-center-has-detected-influence-operations-exploiting-chinas-disguised-d7eb46d0d8a5.

NIST. (2017). Digital Identity Guidelines. Disponível em https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-63-3.pdf.

PCrisk. (2023). How to remove Coper malware. Disponível em https://www.pcrisk.com/removal-guides/24183-coper-banking-trojan-android.

The Hacker News. (2023). Xenomorph Banking Trojan: A New Variant Targeting 35+ U.S. Financial Institutions. Disponível em https://thehackernews.com/2023/09/xenomorph-banking-trojan-new-variant.html.

The Hacker News. (2024). Chinese Hackers Operate Undetected in U.S. Critical Infrastructure for Half a Decade. Disponível em https://thehackernews.com/2024/02/chinese-hackers-operate-undetected-in.html.

ThreatFabric. (2022). BugDrop: the first malware trying to circumvent Google’s security Controls. Disponível em https://www.threatfabric.com/blogs/bugdrop-new-dropper-bypassing-google-security-measures.

ThreatFabric. (2022). Xenomorph: A newly hatched Banking Trojan. Disponível em https://www.threatfabric.com/blogs/xenomorph-a-newly-hatched-banking-trojan.

Zscaler. (2023). A Look Into DuckTail. Disponível em https://www.zscaler.com/blogs/security-research/look-ducktail.

Medium (2024). Coper / Octo Malware As a Service …With Eight Limbs?Disponível em Coper / Octo Malware As a Service …With Eight Limbs? | by Team Cymru – visibility into global cyber threats | Mar, 2024 | Medium